Android : ce cheval de Troie bancaire prend le contrôle de votre appareil par VNC

Une application disponible sur le Google Play Store a infecté des milliers d’utilisateurs dans le but de réaliser des fraudes bancaires, au travers d’une technologie classique de prise de contrôle à distance.

Les chercheurs en sécurité de ThreatFabric ont détecté un nouveau type de cheval de Troie bancaire sur les smartphones Android. Baptisé Vultur, il a la particularité d’installer sur le terminal un serveur VNC (Virtual Network Computing), une technologie qui permet la prise en main à distance de systèmes informatiques. Les pirates s’appuient, en occurrence, sur AlphaVNC, une implémentation dédiée aux systèmes Android. Elle permet d’enregistrer en temps réel l’écran d’affichage et d’interagir avec celui-ci.

Parallèlement, ils utilisent des services qui ont pignon sur rue pour gérer les connexions et les échanges. Ainsi, le service ngrok leur permet de contourner les éventuels pare-feux et serveurs NAT qui feraient obstacle, afin de pouvoir accéder au serveur VNC sans encombre.

Le service de notification, Firebase, de Google est également utilisé pour envoyer des commandes depuis un serveur de contrôle. À cet arsenal s’ajoute, enfin, un enregistreur de frappes. C’est plus classique, mais toujours utile.

Une fraude plus difficile à détecter

Selon ThreatFabric, cette façon de faire tranche avec le fonctionnement usuel des chevaux de Troie bancaire sur Android, qui emploient généralement la tactique de l’overlay. Elle consiste à générer de fausses interfaces applicatives qui viennent se superposer aux applications bancaires réelles, dans le but d’intercepter les identifiants.

Vultur, de son côté, peut non seulement intercepter les identifiants, mais aussi intervenir sur le terminal et se connecter aux services bancaires. La fraude peut donc être réalisée directement sur l’appareil de la victime, ce qui évite l’enregistrement d’un nouvel équipement auprès de l’établissement bancaire, qui aura donc plus de mal à détecter l'attaque.

Le malware a été identifié sur la boutique Google Play, où il se faisait passer — comble de l’ironie — pour une application de sécurité appelée « Protection Guard ». Elle aurait été installée plus de 5 000 fois, principalement en Italie, en Australie et en Espagne. Le code malveillant cible plus d’une centaine d’applications bancaires et de cryptowallets.

Le 30/07/2021

Source web Par : 01net

Les tags en relation

Les articles en relation

Intelligence artificielle générative : révolution technologique ou nouvelle bulle financière ?

Le boom de l’intelligence artificielle générative, qui attire des investissements massifs, suscite des interrogations quant à la possibilité d’une nouve...

Comment mettre Google Chrome à jour

Vous vous demandez au fil des nouveautés censées débarquer sur Google Chrome comment mettre votre navigateur à jour ? On vous explique tout dans ce tutoriel...

Accord États-Unis–Chine : Trump salue un partenariat stratégique sur les terres rares

Les négociateurs américains et chinois ont annoncé dans la nuit de mardi à mercredi s'être accordés sur un «cadre général» pour lisser leurs diff�...

Cobalt : l’ère de l’après pétrole pris dans une bataille entre les États-Unis et la Chine

La Chine semble très bien partie pour verrouiller le marché. Alors que l’urgence climatique pousse les grandes nations à revoir leurs stratégies en m...

Les Bourses rebondissent après la trêve douanière USA-Chine

Les marchés boursiers mondiaux ont enregistré une forte hausse ce lundi, portés par l’exemption provisoire des surtaxes douanières américaines sur les pr...

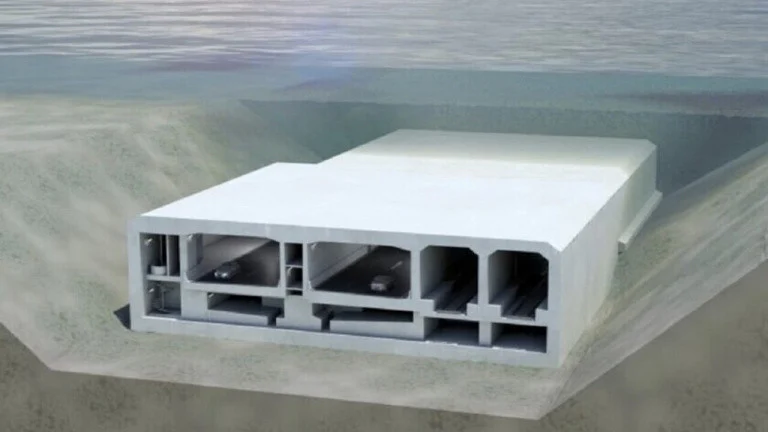

Le plus grand tunnel immergé du monde est déjà en cours de construction. Et il est construit sans

Parler de tech, ce n'est pas seulement parler de smartphones ou de TV 4K. Parfois, il y a de belles avancées technologiques dans la construction d'imme...

Minerais Le lithium, trésor stratégique aux mains des talibans en Afghanistan

Le pays a d’immenses ressources en lithium, essentiel à la fabrication des batteries de voitures électriques et de smartphones. Les nouveaux maîtres du pay...

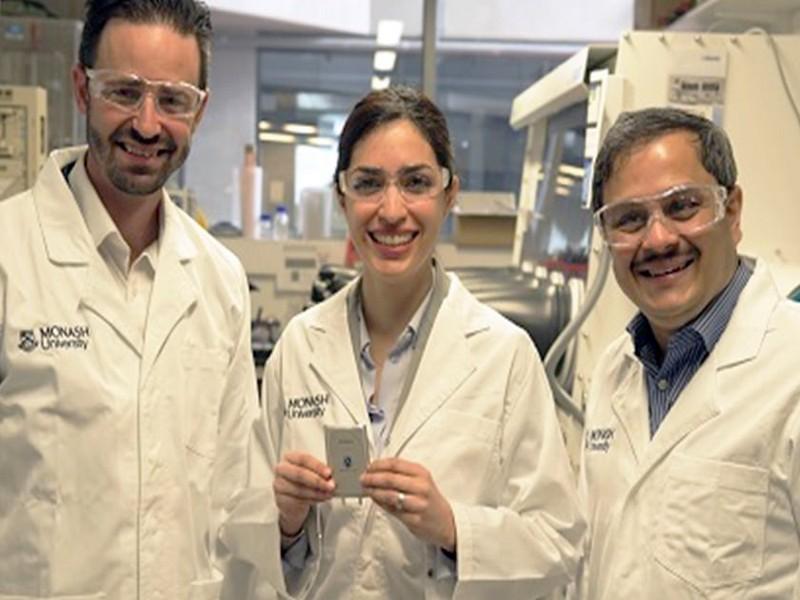

Les batteries au lithium-soufre pourraient faire exploser l’autonomie des smartphones à 5 jours

Une batterie au lithium soufre fabriquée par des chercheurs de l’University Monash (Australie) réalise un saut inédit en matière d’efficience du stockag...

Lancement officiel de la 5G au Maroc par les trois opérateurs

Ce vendredi 7 novembre, les trois principaux opérateurs télécoms marocains — Maroc Telecom, Orange Maroc et inwi — ont annoncé le lancement officiel du ...

Comment Booking met les bouchées doubles pour rester leader

Le site de réservations de voyages est devenu incontournable pour les vacanciers et les hôtleiers. La patronne de Booking.com fait le point sur le fonctionnem...

L’utilisation des données mobiles explosera dans les 5 prochaines années

L’édition de juin 2019 du rapport d’Ericsson sur la mobilité prévoit 400 millions d’abonnements supplémentaires d’ici 2024 et 1,9 milliards en 5G. 6...

Un nouveau matériau ultraléger plus solide que l’acier conçu au MIT

Après le succès du graphène, le prestigieux Massachusetts Institute of Technology (MIT) a plus que jamais le vent en poupe avec la conception d’un nouveau ...

lundi 9 août 2021

lundi 9 août 2021 0

0

Découvrir notre région

Découvrir notre région